WiFi万能钥匙堤防信息窃取 免费大餐背后或藏安全漏洞

你是否想过在你享受WiFi万能钥匙带来的免费大餐时,你的隐私可能已经泄露了?是的目前城市里开放性的局域网有很多,于是使用WiFi钥匙破解密码显得很重要,但是你有想过这些密码都是怎么破解的吗?今天就来看看背后的隐患!

由于流量费昂贵,中国人对于免费WiFi的热情一直相当高涨,你是不是经常见到身边一进饭馆、咖啡厅等公共场所时,第一件事都要先找免费WiFi的朋友呢?

也正是这种对免费WiFi的需求,使得一种名为“WiFi万能钥匙”的软件这几年火的一塌糊涂。这种软件在开启之后,可以自动帮你搜索周围的WiFi网络,并且通过服务器端记录的密码信息帮助用户快速获得免费WiFi的密码。

有人做过测试,在北上广这样的一线城市,WiFi万能钥匙破解公共区域的WIFi密码成功率高达8成以上,这也是这类软件为什么这么受欢迎的主要原因。

不过在享受免费大餐的同时,你有没有担心过“WiFi万能钥匙”带来的安全隐患?你有没有想过,一个装在你手机里的APP,到底何德何能,能破解那么多的WiFI密码?

近日知乎用户CATT L对WiFi万能钥匙做了一个相对深度的剖析,其中涉及软件工作原理的部分直接解释了这样的软件为什么这么”牛“。

他举了个很形象的例子。你的手机安装了“WiFi万能钥匙”后,软件默认开启“自动分享热点”功能,而当你用你的手机连接你家里的WiFi网络的时候,“WiFi万能钥匙”会主动收集你的密码信息,同时上传到服务器端。这时恰好你的邻居在他家也搜到了你家的WiFi信号,这时它只需要通过“WiFi万能钥匙”所谓的破解密码功能就能轻松的连接你家的网络,这也就是我们常说的蹭网。

现在明白了吧?所谓的破解密码无非是一个用户正确输入WiFi密码之后被软件收集并上传,而第二个人通过云端获得密码的过程。

试想一下,如果你的邻居不是个普通的大爷,而是个黑客初学者,那么他就有可能通过这样的软件连接你的WiFi,从而进入到你的路由器架设的“局域网”内,这对于你的个人隐私将会造成极大的隐患。

你有没有过和我类似的疑问,为什么我们的手机在输入过一次WiFi密码后,之后再次遇到该热点时,手机会自动连接而无需再次输入密码呢?原因很简单,我们所输入的WiFi密码都被系统存储起来了,这样再遇到相同的WiFi热点时,系统只需要取出这些密码就行了,免去了用户重复手动输入的繁琐。

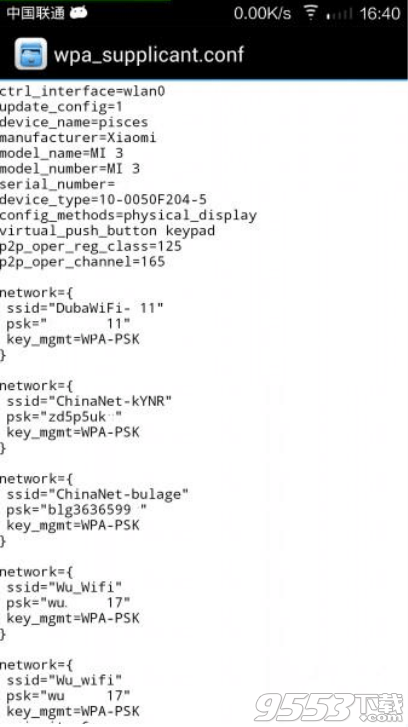

拿Android举例,WiFi的密码被存储在data/misc/wifi/wpa_supplicant.conf文件里(如图所示),其中通过ssid保存了你所有连结过的WiFi热点名称,而psk后面的内容就是该热点的密码,而最后的key_mgmt是网络加密类型。

这个文件是系统级文件,在手机没有获取root权限的时候,是无法查看的,这也是谷歌确保用户隐私所做的安排。但如果你root了手机,这些隐私文件将为任何软件敞开大门,这其中就包括了Wi-Fi 万能钥匙。

图片来自知乎

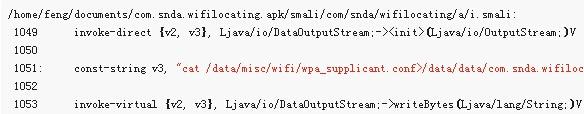

使用过Wi-Fi万能钥匙的用户都知道,当你的手机root了之后,Wi-Fi万能钥匙会主动向用户索要root权限。知乎上的一位用户对Wi-Fi万能钥匙1.0版本进行了反编汇,发现在软件代码里有一行写着const-string v3, "cat /data/misc/wifi/wpa_supplicant.conf>/data/data/com.snda.wifilocating/wifi.conf ",软件访问了wpa_supplicant.conf文件,而且将其复制到了自己的缓存目录下。

换而言之WiFi万能钥匙的收集密码的工作是靠窃取“Android系统文件”的方法来完成的,请原谅我用窃取这个词,但是事实的确如此。同时更大的隐患来自于传输阶段,很明显,这些WiFi密码从手机端回传服务器以及分享密码的过程,都是明码传输,软件方没有对WiFi密码进行任何的加密,这是潜在隐患,如果这些传输数据被不法分子截获,将造成不可估量的损失。

2014年12月18日,WiFi万能钥匙官方分项数据,截止到12月18日,WiFi万能钥匙有5亿用户数,2.3亿月活跃用户,超过17亿的日均热点连线数。这不难看出这款软件的装机量是巨大的。试想一下,如果你的亲戚朋友来你家做客,将你的WiFi密码上传,这悄无声息的威胁可能在不经意间就来到你的身边。